Some time ago I’ve written a business related blog post for Icento about the new version of ADFS on Windows Server 2012 R2, and I like to shared it also on this blog. Unfortunately this this post is only available in Dutch at this time:

Op 18 oktober 2013 heeft Microsoft de nieuwe versies van Windows Server 2012 R2 en Windows 8.1 voor het grote publiek uitgebracht. Één van de speerpunten is People-Centric IT, waarmee de gebruikers ervaring centraal staat. People-Centric IT in Windows Server 2012 R2 biedt de mogelijkheid om overal op een veilige manier toegang te verlenen tot bedrijfsgegevens.

Waar ligt dan de uitdaging? De wereld is veranderd: Waar het binnen veel bedrijven overzichtelijk was met een keuze tussen een corporate laptop of corporate desktop, is dit anno 2013 niet meer zo eenvoudig. Met trends als Bring Your Own Device (BYOD) en ‘consumerization van corporate IT’ kiezen medewerkers zelf de devices waarmee gewerkt wordt en daarbij is de variatie groot. Het gaat dan niet alleen meer om Windows, maar ook om onder andere Apple iOS en Google Android besturingssystemen. Deze worden ook nog eens in allerlei soorten en maten aangeboden, zoals tablets, notebooks, smartphones, ect. Deze devices zijn doorgaans niet in eigendom van bedrijf. Ook is er een verschuiving van een traditioneel IT landschap naar een landschap opgebouwd uit Cloud diensten zoals Office 365, Windows Azure, SalesForce.com, etc. Waar in het verleden een vorm van Network Access Protection (NAP) en een goed afgeschermd DeMilitarized Zone (DMZ) afdoende was, is dat nu niet meer voldoende. Hoe kan de IT afdeling er dan voor zorgen dat de gebruiker enerzijds flexibel en anderzijds veilig toegang heeft tot bedrijfsdata en applicaties? Met de nieuwe features in Windows Server 2012 R2 is het mogelijk om veel van deze vraagstukken te beantwoorden. In dit blog ga ik in op één van deze vernieuwde features: Active Directory Federation Services in Windows Server 2012 R2.

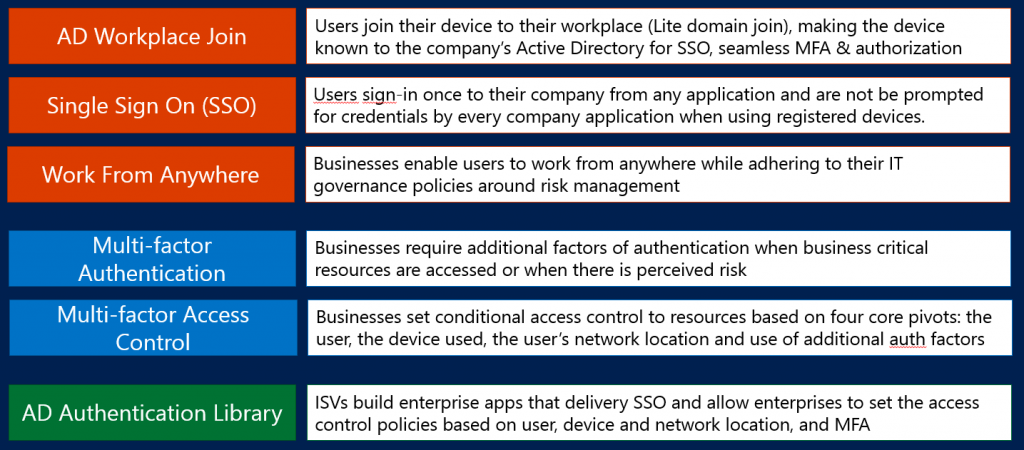

Een ieder die ADFS 2.0 kent, weet dat deze technologie een belangrijke schakel is in identity integratie van applicaties zonder dat hiervoor directe integratie met Active Directory nodig is. Het maakt het tevens mogelijk om, ongeacht de locatie en werkplek van de gebruiker, Single Sing On (SSO) toegang te geven met één eigen bedrijfsaccount. Wat tot op heden nog niet of eenvoudig mogelijk was, is onderscheid in de vorm van authenticatie en het niveau van toegang per applicatie. In de nieuwe versie van ADFS worden deze beperkingen weggenomen. Features als multi-factor authenticatie en multi-factor access control maken het mogelijk om de toegang op een fijner niveau regelen dan tot op heden mogelijk was. Zo kan onderscheid gemaakt worden in de vorm van authenticatie, op basis van de locatie van de gebruiker, het device waarop gewerkt wordt of een combinatie daarvan. In onderstaand figuur staan de features die ADFS in Windows Server 2012 R2 zal bieden.

Onderstaand figuur geeft een beeld van de verschillende onderdelen binnen de vernieuwde versie van ADFS. Naast bekende onderdelen, als relying party applicaties, federated partners, Active Directory én uiteraard de eindgebruikers, is ADFS uitgebreid met de volgende nieuwe features:

– Web Application Proxy;

– Out-of-the box support voor multi factor authenticatie;

– Multi-factor Access Control.

Hieronder ga ik dieper in op de genoemde features:

Web application proxy

Zoals wellicht bekend is, heeft Microsoft vorig jaar aangegeven dat ze gaan stoppen met Forefront Threat Management Gateway (TMG). Daarbij moet vermeld worden dat, het daarop gebaseerde product Forefront Unified Access Gateway (UAG), voorlopig nog wel doorontwikkeld wordt. Zo is er recent ondersteuning toegevoegd voor onder andere Exchange 2013 en SharePoint 2013. Veel mensen vragen zich nu af wat er gaat gebeuren met de functionaliteit die in Forefront Threat Management Gateway (TMG) geboden wordt. Wat in elk geval duidelijk is dat we reverse proxy functies terug zien in Windows Server 2012 R2 in de vorm van Web Application Proxy Remote Access role. Net zoals dit reeds in UAG mogelijk was, integreert de Web Application Proxy reverse proxy en ADFS proxy functionaliteit in een rol. Met de Web Application Proxy is het mogelijk om interne web applicaties veilig te ontsluiten met het internet hierbij kan het zorg dragen voor pre-authenticatie via ADFS.

Multi-factor authenticatie

Een andere feature is Multi Factor Authentication (MFA). Met MFA is het mogelijk om naast de traditionele gebruikersnaam en wachtwoord combinatie een extra authenticatie factor toe te voegen. Denk hierbij bijvoorbeeld aan een additionele code met behulp van een token of een code via de SMS. Het principe wat hierbij gehanteerd wordt, is gebaseerd op ‘what you know’ plus ‘what you have’. Het wachtwoord is ‘what you know’ en het gebruikte token of de SMS code is ‘what you have’. In het geval dat het wachtwoord van de eindgebruiker uitlekt, is er nog altijd een token of mobiele telefoon nodig om toegang te krijgen tot het systeem. In de markt zijn diverse partijen die deze vorm van authenticatie aanbieden en één daarvan is Phone-Factor. Enige tijd geleden heeft Microsoft Phone-factor overgenomen en zijn ze gestart met de integratie met onder andere Cloud dienst Windows Azure en ADFS. Met Windows Azure Active Authentication, zoals Phone-factor nu heet, was het al mogelijk om een bepaalde vorm van MFA te bieden op ADFS. Met de nieuwe versie is dat nu alleen op een veel dieper niveau mogelijk. Zo is het mogelijk om per applicatie het vereiste authenticatieniveau in te stellen. De integratie van MFA binnen ADFS is overigens niet alleen weggelegd voor Windows Azure Active Authentication, maar ook voor third party MFA providers zoals Safenet. ADFS heeft hiervoor een API beschikbaar waarmee deze third party MFA providers gekoppeld kunnen worden.

Multi-factor Access Control

Waarbij Multi-factor Authentication (MFA) gericht is op de vorm van authenticatie, kan met Multi-factor Access Control applicatietoegang op basis van factoren als device status, gebruikers locatie en gebruikers rechten geregeld worden. Hoewel enige vorm van autorisatie regels al mogelijk was in ADFS 2.0, is er met deze toevoeging van Device Registration Service oftewel Workplace Join een stuk meer uitgebreid. Met Workplace Join kunnen eindgebruikers hun eigen devices registreren zodat met dit ‘bekende’ device toegang kan worden verkregen tot bedrijfsdata en applicaties. Deze techniek zorgt ervoor dat het device geregistreerd wordt in Active Directory en deze voorzien wordt van een certificaat. Het device wordt dan ingezet als tweede factor binnen het autorisatie- én authenticatieproces. Dit geeft de gebruiker een rijkere SSO ervaring zonder dat security daar direct onder lijdt. Op deze manier wordt het device dus eigenlijk ‘semi managed’ en kan in geval van diefstal, verkoop of vermissing de registratie ongedaan gemaakt worden. Hiermee kan centraal per device de toegang worden ontzegd zonder dat de eindgebruiker zijn of haar wachtwoord hoeft te wijzigen. Workplace Join integreert direct met Windows 8.1 en is ook toepasbaar op bijvoorbeeld Apple iOS.

Kortom, met de komst van Windows Server 2012 R2 wordt een nieuwe stap gezet in People-centric IT oplossingen. Het mooie daaraan is dat het voor eindgebruikers eenvoudiger wordt om overal en altijd toegang te krijgen tot bedrijfsdata en applicaties, zonder dat dit direct ten koste gaat van de beveiliging.

Wilt u meer weten over de mogelijkheden van Windows Server 2012 R2 en Windows 8.1? Of hebt u hulp nodig bij uw identity integratie vraagstukken? Neem dan vrijblijvend contact met ons op via info@icento.nl of 010-7504590.

Copyright 2013 Icento – Mark van Eijken – m.vaneijken@icento.nl

Login